"Una estructura es un conjunto de elementos unidos entre si, con la misión de soportar las fuerzas que actúan sobre ellos."

Como vemos sirven para soportar fuerzas, por eso vamos a estudiar un poco las fuerzas.

Fuerza: es todo aquello capaz de deformar un cuerpos (efecto estático) o de modificar su estado de reposo o movimiento (efecto dinámico). Las fuerzas que actúan sobre una estructura se llaman Cargas.

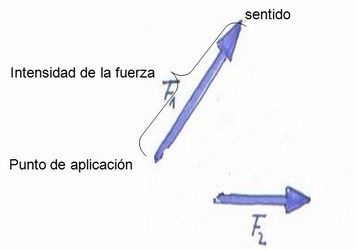

Las fuerzas se representan con una flecha (vector), donde la longitud del vector es la intensidad de la fuerza, la flecha la dirección y el principio del vector es el punto donde se aplica la fuerza. El peso es también una fuerza. Si quieres saber más sobre los vectores te recomendamos este enlace: Vectores.

Tipos de Cargas en las Estructuras

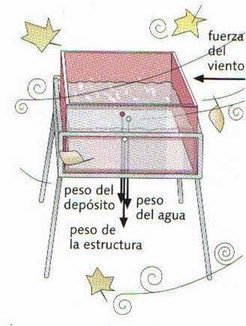

- Cargas Fijas: las que no varían sobre la estructura. Siempre tienen el mismo valor. Por ejemplo el propio peso de la estructura y el de los cuerpos que siempre están en la estructura.

- Cargas Variables: las que pueden variar sobre la estructura con el paso del tiempo. Ejemplos: la fuerza del aire, el peso de la gente, la nieve, etc.

En la figura anterior... ¿Qué cargas son fijas y variables?.

- Cargas Fijas: peso de la estructura y el peso del deposito.

- Cargas Variables: fuerza del viento y el peso del agua.

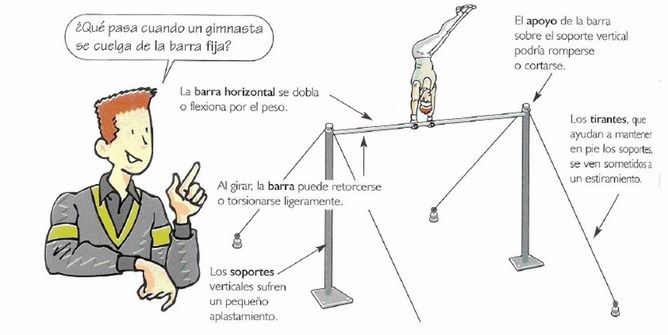

Esfuerzos en las Estructuras

Lo primero.....¿Qué es un esfuerzo?.

Un esfuerzo es la fuerza interna que experimentan los elementos de una estructura cuando son sometidos a fuerzas externas. Los elementos de una estructura deben soportar estos esfuerzos sin romperse ni deformarse.

Pongamos un ejemplo para que quede más claro.

Cuando te tiras de un dedo de la mano hacia fuera (fuerza externa), notas una tensión en su interior que te causa cierta molestia. Pues bien los elementos de una estructura (una viga por ejemplo), cuando están sometidos a una fuerza externa, también soportan en su interior unas tensiones internas o esfuerzos que no somos capaces de verlos, pero están ahí, al igual que las del dedo de la mano. A estas tensiones internas es a lo que se le llama esfuerzos.

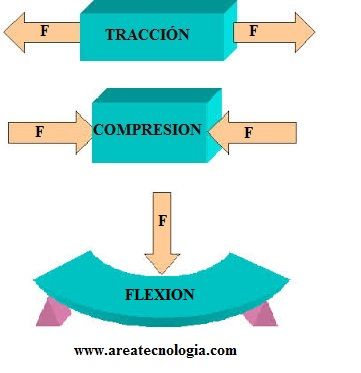

Hay 5 tipos de esfuerzos diferentes.

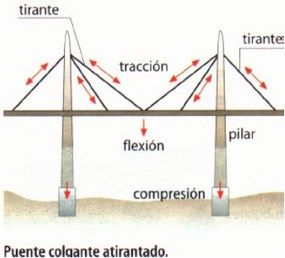

- Esfuerzo de Tracción: Un elemento está sometido a un esfuerzo de tracción, cuando las fuerzas que actúan sobre él, tienden a estirarlo. Un ejemplo sería el cable de una grúa. Ojo tiende a estirarlo, pero un una estructura no debe conseguirlo nunca, por lo menos de forma visual (que se vea a simple vista). Esto debe pasar para todos los esfuerzos explicados a continuación.

- Esfuerzo de Compresión: Un elemento está sometido a un esfuerzo de compresión, cuando las fuerzas que actúan sobre él, tienden a comprimirlo (juntarlo). Ejemplo las patas de una silla.

- Esfuerzo de Flexión : Un elemento está sometido a un esfuerzo de flexión, cuando las fuerzas que actúan sobre él, tienden a curvarlo. Un ejemplo es la tabla de una mesa.

Estos 3 tipos de esfuerzos son lo principales, pero hay más.

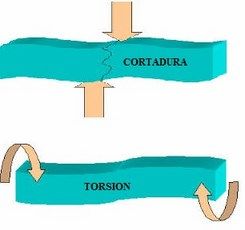

- Esfuerzo de Torsión: Un elemento está sometido a un esfuerzo de torsión, cuando las fuerzas que actúan sobre él, tienden a retorcerlo. Ejemplo: una llave abriendo una cerradura.

- Esfuerzo de Cortadura: Un elemento está sometido a un esfuerzo de cortadura, cuando las fuerzas que actúan sobre él, tienden a cortarlo o rasgarlo. Ejemplo: trampolín de una piscina en la parte de su unión con la torre.

Veamos todos los ejemplos en una estructura para un columpio:

Cuando queremos construir una estructura, esta, tiene que cumplir unas condiciones. Las 4 siguientes son obligatorias en todas las estructuras.

Condiciones de las Estructuras

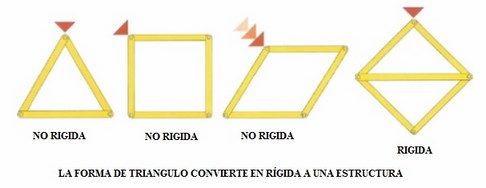

1ª) que sea rígida: es decir que no se deforme o se deforma dentro de unos límites. Para conseguirlo se hace triangulando, es decir con forma de triangulo o con sus partes en forma de triangulo.

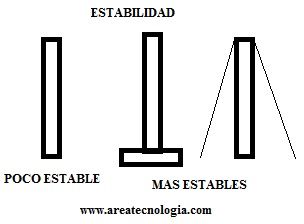

2ª) que sea estable: es decir que no vuelque cuando está sometida a fuerzas externas. Se puede conseguir haciendo más ancha la base, o colocando tirantes.

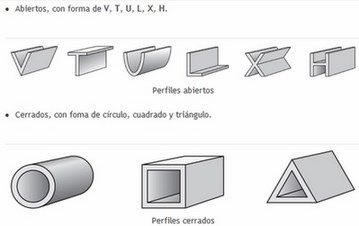

3ª) debe ser resistente: es decir que cada elemento de la estructura sea capaz de soportar el esfuerzo al que se va a ver sometido. El tamaño y la forma de cada elemento es lo que hará que soporten los esfuerzos.

4º) debe ser los más ligera posible, así ahorraremos en material, tendrá menos cargas fijas y será más barata. Hay elementos que solo cambiando su forma son más ligeros y aguantan incluso más peso.

La forma de las vigas se llama perfil. Aquí tienes algunos ejemplos de los perfiles de vigas más comunes:

El perfil en H y en T son de los más usados, ya que con poco material aguantan grandes esfuerzos.

Tipos de Estructuras

Las más importantes desde el punto de vista de la tecnología son las estructuras entramadas, aunque hay más, como veremos a continuación.

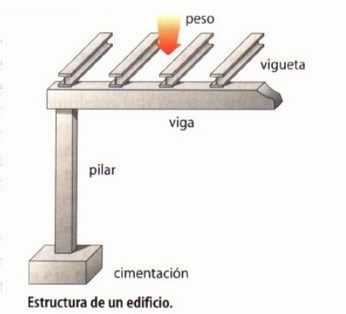

Estructuras Entramadas

Son las estructuras que se utilizan en nuestros edificios de hoy en día. Están constituidas por barras de hormigón armado (hormigón con varillas de acero en su interior) o acero unidas entre si de manera rígida.

Las casas y edificios actuales son todos estructuras entramadas.

En este tipo de estructuras es muy importante la construcción de pilares (elementos verticales) y vigas (elementos horizontales).

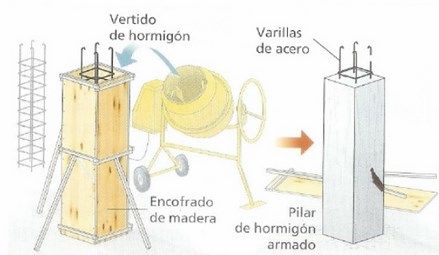

Los pilares suelen hacerse de hormigón armado y se construyen en el mismo sitio donde se hace la estructura. Mira como se hace un pilar de hormigón armado:

Si quieres saber todos los pasos para la construcción de una estructura entramada te recomendamos este enlace: Partes Estructura de una Vivienda.

Estructuras Trianguladas

Están formadas por barras unidas entre sí en forma de triángulo. Por ejemplo las grúas de la construcción.

Estructuras Colgantes

Se emplean cables de los que cuelgan parte de la estructura. Los cables se llaman tirantes y suelen tender a estirarse. Los tirantes llevan en sus extremos unos tensores para tensar el cable o destensarlo a la hora de colocarlo.

Estructuras Laminadas

Están formadas por láminas. Un ejemplo son la carrocería de los coches, las carcasas de los televisores, de los móviles, etc.

Estructuras Masivas

Son estructuras que se construyen acumulando material, sin dejar apenas hueco entre él. Un ejemplo son las pirámides.

Estructuras Abovedadas

Son estructuras que tienen arcos y bóvedas. Los arcos permiten aumentar los huecos en la estructura y las bóvedas son arcos uno a continuación del otro. Se usó mucho en iglesias, catedrales y puentes.

Una vez que hemos hecho un repaso a los conceptos básicos de las estructuras vamos a ver lo que has aprendido con unos ejercicios.

Ejercicios

1ª) ¿Qué es una estructura?

2ª) ¿Qué es una fuerza?

3ª) ¿Qué es una carga?

4ª) ¿Qué tipos de cargas tienen las estructuras?

5ª) ¿Qué es una esfuerzo?

6ª) Haz un dibujo con flechas que represente los tipos de esfuerzos a los que pueden estar sometidos los elementos de una estructura.

7ª) ¿Cuál son las 4 condiciones que debe cumplir una estructuras?. ¿Cómo se consiguen?

8ª) Tipos de estructuras y un ejemplo de cada tipo.

Tomado del sitio web: http://www.areatecnologia.com/TUTORIALES/LAS%20ESTRUCTURAS.htm